Eine der weniger spektakulären Aufgaben der IT besteht in der Identifizierung eines nicht autorisierten Systems, das eine DHCP-Adresse erhalten hat, vor allem, wenn es ein Problem im Netzwerk verursacht. IT-Fachleute haben mittlerweile Routine darin, anhand einer MAC-Adresse festzustellen, um welche Art von System es sich handeln könnte. Zum Beispiel, wenn ein Nutzer einen Wireless-Router von zu Hause mit ins Büro gebracht oder einen virtuellen Rechner ohne jegliche Schutzmaßnahmen im Netzwerk installiert hat.

Die DHCP-Engine von Windows Server 2008 R2 bringt erstmals eine Filter-Engine für MAC-Adressen mit. Der Filter ist recht praktisch. Er ermöglicht die Festlegung von MAC-Adressbereichen als Platzhalter, um die Adresszuweisung im Netzwerk zu erlauben oder zu verweigern.

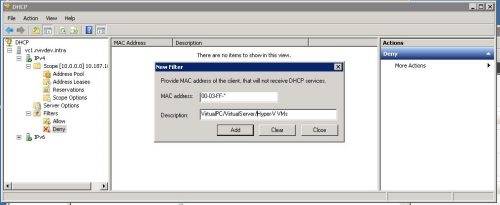

Beispielsweise gilt es zu verhindern, dass virtuelle Systeme wie Hyper-V, VirtualPC oder VirtualServer IP-Adressen im Netzwerk erhalten. In der Abbildung unten ist zu sehen, wie man dies mit diesem Filter bewerkstelligen kann.

Für den spezifischen Fall der virtuellen Rechner wurde eine Scorecard mit den MAC-Adresstypen und den dazugehörigen Hypervisors erstellt.

Natürlich sind die DHCP-Filter auch nicht immer zu 100 Prozent sicher. Die meisten Hypervisor und drahtlosen Systeme ermöglichen den Benutzern die Fälschung von MAC-Adressen. Aber immerhin werden die meisten Benutzer blockiert, die potenziell große Schäden im Netzwerk anrichten könnten. Im Fall der drahtlosen Geräte ist es ratsam, die Organisationally Unique Identifier (OUI) für Linksys, Netgear, D-Link und andere Produkte zu bestimmen, wenn man ein Problem mit nicht autorisierten Geräten im Netzwerk hat. Ein strikterer Ansatz wäre, einen Filter ausschließlich für die Geräte zu konfigurieren, die im Netzwerk verwendet werden sollen. Dies ist eine recht praktische Funktion für einen sonst eher langweiligen Vorgang.