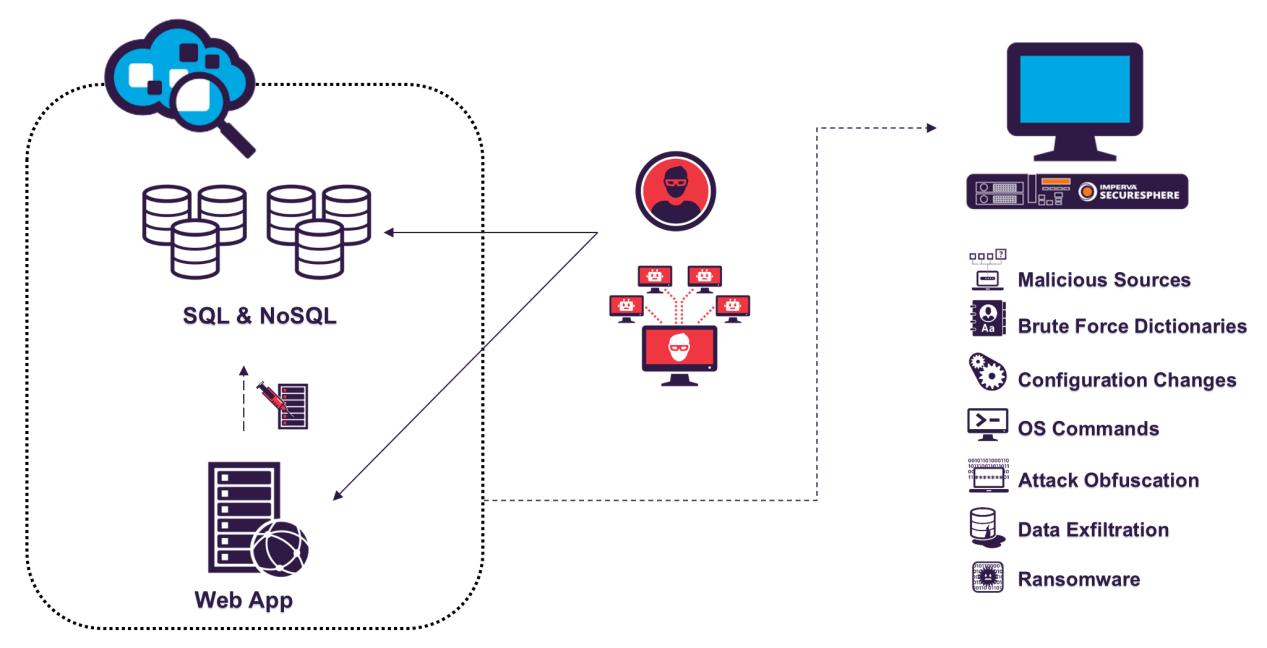

Es gibt viele Arten von Datenbanken. Es gibt viele Methoden, um Datenbanken anzugreifen. Heute werde ich einige gängige Datenbankangriffsmethoden vorstellen.

1. Starkes Knacken von schwachen Passwörtern oder Standardbenutzernamen und -passwörtern

2. Förderung von Privilegien

3. Ausnutzen nicht benötigter Datenbankdienste und -funktionen

4. SQL-Injektion

5. Pufferüberlauf-Angriffe

Das Folgende ist eine separate Analyse.

1. Das schwache Passwort oder den Standard-Benutzernamen/das Standard-Passwort knacken

Frühere Oracle-Datenbanken hatten einen Standardbenutzernamen: Scott. Es hat ein Standardpasswort: Tiger. Das Standardkennwort für das Systemorganisatorkonto von Microsoft SQL Server ist bekannt.

Oracle und andere große Datenbankanbieter haben in ihren neuen Versionen Cleverness gezeigt. Diese Anbieter entscheiden sich dafür, den Benutzern keine Standardeinstellungen beizubehalten. Sie leeren Benutzernamen und Passwörter usw. Es unterdrückt die Angriffe von Hackern.

Der beste Weg, sich vor Passwortangriffen zu schützen, besteht darin, die Verwendung von Standardpasswörtern zu vermeiden. Dies ist die direkteste Methode.

2. Förderung von Privilegien

Es gibt verschiedene Methoden für Insider-Angriffe. Sie können dazu führen, dass böswillige Benutzer mehr Systemprivilegien belegen, als sie haben sollten. Und externe Angreifer erlangen höhere Privilegien, indem sie das Betriebssystem zerstören.

Benutzern werden mehr Zugriff und Berechtigungen gewährt, als sie benötigen.

3. Ausnutzen nicht benötigter Datenbankdienste und -funktionen

Ein externer Angreifer sucht nach einem schwächeren Datenbankpasswort. Sehen Sie nach, ob das potenzielle Opfer die Listener-Funktion in der Oracle-Datenbank ausführt.

Es hat einige Google-Hacking-Angriffe. Ein Angreifer kann im Datenbankdienst nach exponierten Listenern suchen und diese finden.

Datenbankorganisatoren schließen nicht benötigte Dienste nicht. Der Schlüssel besteht darin, die Datenbankfunktionen kompakt zu halten. Installieren Sie nur das, was Sie verwenden müssen.

4. SQL-Injektion

SQL-Injection-Angriffe sind nichts Neues. Auf der Website ist es weit verbreitet. In letzter Zeit ist diese Art von Angriff auf Tausende von Websites eingedrungen.

Beide haben auf diese Art von Datenbankangriff aufmerksam gemacht. Es ist jedoch eine Option für Hacker, in die Datenbank einzudringen. Ein SQL-Injection-Angriff auf eine Front-End-Datenbank-Webanwendung ist viel einfacher als ein Angriff auf die Datenbank selbst. SQL-Injection-Angriffe gegen Datenbanken sind selten.

5. Pufferüberlauf-Angriffe

Pufferüberlaufangriffe sind ein Mittel zum Systemangriff. Ein Angreifer schreibt Inhalte über seine Länge hinaus in den Puffer des Programms. Es führt dazu, dass der Puffer überläuft. Es zerstört den Stack des Programms, um den Zweck des Angriffs zu erreichen.

Das Obige ist die Einführung üblicher Datenbankangriffsmethoden. Sie werden durch den Angriff auf die Datenbank nicht mehr beunruhigt.